Siber güvenlik alanında hizmet veren bir firma olarak, sadece sektöre yönelik çözümler geliştirmekle kalmıyor, aynı zamanda kendi iç pentest (sızma testi) ve red team süreçlerimizde de yenilikçi ve etkili araçları aktif olarak kullanıyoruz. Bu kapsamda gerçekleştirdiğimiz araştırma projelerimizde, çoğu zaman "göz önünde olan ama görülmeyen" IP telefon altyapılarının aslında ne kadar kritik birer saldırı vektörü olabileceğini saptadık. Cisco IP telefon ekosisteminde keşfettiğimiz bu zafiyet süreci, donanım seviyesinden uygulama mantığına kadar uzanan derinlemesine analizlerimizden yola çıkarak ortaya çıktı.

Görünmeyen Kurumsal Tehdit

Modern kurumsal dünyada dijital kale duvarları (Firewall, Antivirüs) her gün daha da yükseliyor. Ancak çoğu zaman, bu kalenin en mahrem odalarında unuttuğumuz bir "sessiz tanık" var: IP Telefonlar. Şirketinizin en gizli kararlarının alındığı yönetim katlarında, masanızın üzerinde duran bu cihazlar aslında ağınıza bağlı gelişmiş birer bilgisayardır. Yürüttüğümüz bu araştırma, global ölçekte en güvenilir kabul edilen iletişim altyapılarının bile, doğru bir saldırı vektörüyle tüm şirket sırlarını dışarı sızdıran birer dinleme cihazına dönüşebileceğini kanıtlamıştır.

Ağa Bağlı Olan Her Şey Konuşur

Standart bir sızma testinde süreç genellikle bellidir: Port taramaları, zafiyetli servislerin tespiti ve Active Directory sömürüsü. Ancak bizim ekibimiz için "Scope" (Kapsam), ağa bağlı her bir bit'i kapsar. Gerçekleştirdiğimiz bir çalışmada, kurumsal ağın sunucu ve uç nokta güvenliğinin oldukça üst düzeyde olduğunu gördük.

Tam bu noktada, toplantı masalarında duran Cisco IP Telefonlar odağımıza girdi. BT yöneticileri için bu cihazlar sadece ses taşıyan kapalı kutular olsa da, bizler için üzerinde özelleşmiş bir firmware barındıran ve kurumsal ağın kalbinde (VoIP VLAN) konumlanan birer endpoint'tir. İlk incelememizde cihazların oldukça güvenli konfigüre edildiğini, CUCM iletişiminin TLS ile şifrelendiğini gördük. Ancak siber güvenlikte değişmez kural şudur: Güvenli görünen bir kanalın arkasında, denetlenmeyen bir servis mutlaka vardır.

OutOfMemory ve Bellek Analizi

Cihazın ağ trafiğini pasif olarak izlediğimizde, telefonun belirli periyotlarla arka planda Java tabanlı bir yönetim servisi ile haberleştiğini fark ettik. Java tabanlı servisler, bellek yönetimi (Garbage Collection) hatalarına karşı hassastır. Ekibimiz, bu servisin API uç noktalarına yönelik kapsamlı bir fuzzing süreci başlatmıştır.

Servis üzerindeki belirli API uç noktalarına beklenmedik parametreler göndererek yapılan stres testleri sonucunda servisin bellek yönetimini bozmayı başardık. Servis, OutOfMemoryError (OOM) hatasına düştü ve sistem debugging amacıyla bellek yığını (Heap) verilerini dışarı sızdırmaya başladı.

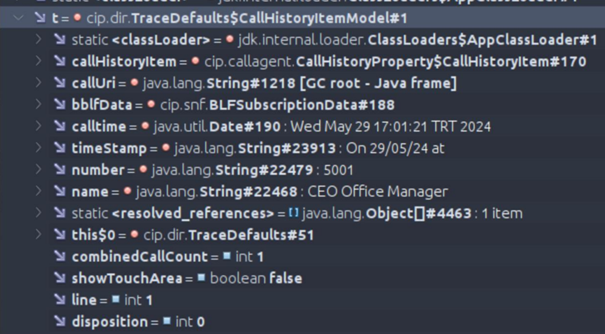

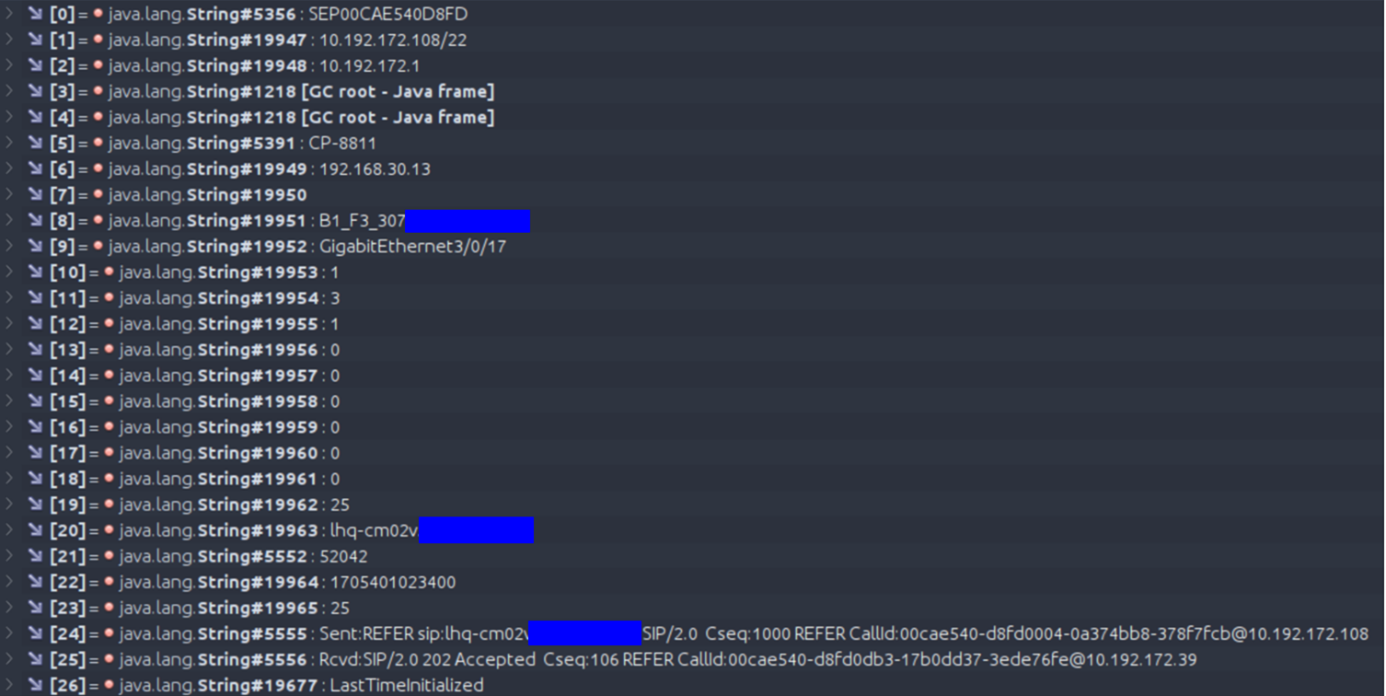

Genellikle Java heap verileri .hprof formatında olur; ancak bu sistemde verilerin IBM JVM altyapılarına özgü PHD (Portable Heap Dump) formatında olduğunu gördük. Ekibimiz bu karmaşık veri yığınını özel araçlar kullanarak analiz ettiğinde, kritik konfigürasyon parametrelerinin uygulama yaşam döngüsü boyunca 'Class' seviyesinde kalıcı olarak (Static Persistence) bellekte tutulduğunu tespit etti.

Bellekteki Plaintext Bilgiler

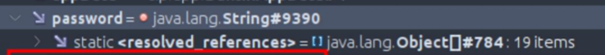

SLApplicationEnvironment sınıfına ulaştığımızda, sistemin çalışma ortamına dair tüm hassas değişkenleri manipüle edilebilir şekilde ele geçirdik. Analiz derinleştikçe, SSH bağlantılarında kullanılan plaintext (açık metin) parolaları gün yüzüne çıkardık.

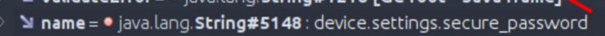

Sistemin "secure_password" olarak sınıflandırdığı yapılandırma ayarlarının bile bellek hiyerarşisinde korumasız bir şekilde saklandığını gözlemledik.

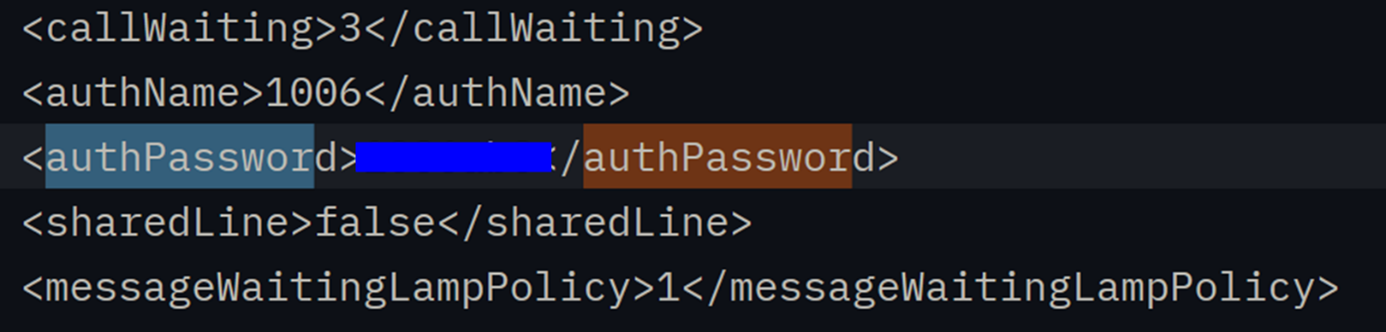

Konfigürasyon İhlali ve SIP Hesap Erişimi

Analizimiz sırasında ulaştığımız başlıca konfigürasyon verileri, cihazın tüm iletişim yeteneklerini saldırganın kontrolüne bırakıyordu.

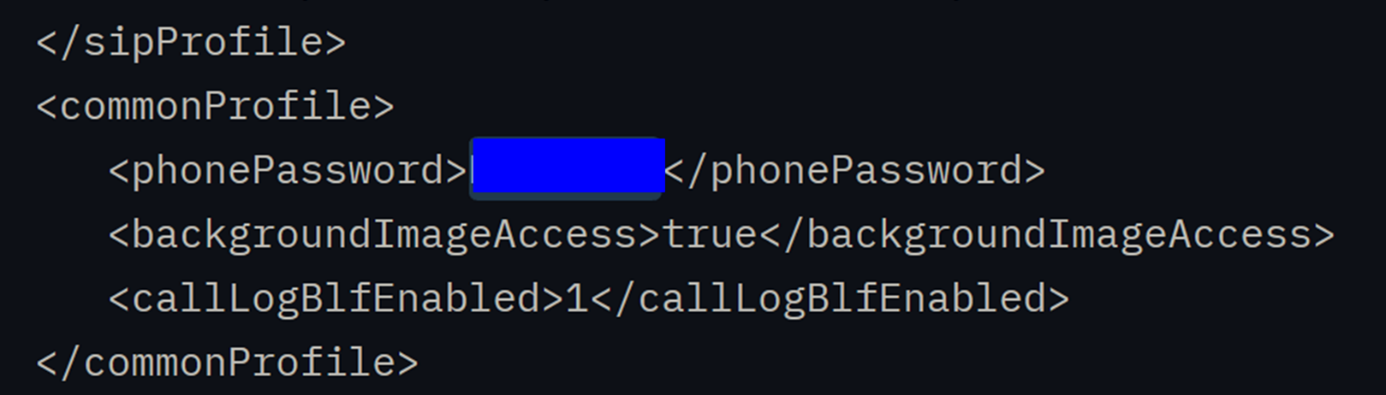

Derinlemesine inceleme sonucunda telefonun şifresine de ulaştık:

Bu bilgilerle yetkisiz arama yapma, çağrı dinleme ve Call Hijack artık mümkündü. Konfigürasyonda TLS/SRTP aktif olduğu için trafik şifreliydi ve MitM (Aradaki Adam) saldırısı yapılamıyordu.

Şifreli Trafiğin Sonu ve Dinleme Yetkisi

Trafik şifreli olsa da, bellek yığınından (Heap) sistemin kullandığı özel sertifika anahtarlarını (private keys) çıkarmayı başardık. Bu anahtarları Wireshark'a import ederek veya srtp-decrypt araçlarını kullanarak trafiği şifresiz hale getirdik. Sonuç olarak:

Kurum içindeki ve dışındaki tüm görüşmeleri anlık olarak dinleme imkanı sağladık.

Merkezi konfigürasyon dosyalarına müdahale ederek, herhangi bir dahili numarayı istediğimiz bir hatta yönlendirebildik.

Bu zafiyeti 2024 yılında keşfettikten sonra, durumu doğrudan Cisco PSIRT ekibine bildirdik. Zafiyet; Desk Phone 9800, IP Phone 7800/8800, Video Phone 8875 ve Wireless IP Phone 8821 gibi geniş bir ürün yelpazesini etkiliyordu. Cisco ekibi, bulgularımızı kabul ederek dünya genelinde "Web Access" özelliğini varsayılan olarak kapatma yoluna gitti.

Bu araştırma bizlere şunu kanıtladı: Siber güvenlik, sadece satın alınan pahalı yazılımlardan ibaret değildir. Masanızda duran basit bir telefon, eğer doğru analiz edilirse tüm imparatorluğun anahtarını verebilir. Altyapınızda güvenli sandığınız cihazların aslında birer dinleme cihazına dönüşüp dönüşmediğini ancak derinlemesine bir Security Research çalışması ile anlayabilirsiniz.

Kavramlar

Cisco IP Telefon: Kurumsal iletişimin omurgasını oluşturan, internet üzerinden sesli ve görüntülü görüşme sağlayan akıllı uç cihazlar.

Firmware: Cihazın tüm fonksiyonlarını yöneten gömülü işletim sistemi.

Heap Dump (Bellek Sızıntısı): Bir cihazın o anki "beynini" (canlı hafızasını) bir röntgen gibi dışarı çekip çıkarma işlemi.

Kaynaklar

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-phone-infodisc-sbyqQVbG